Настройка прокси-сервера

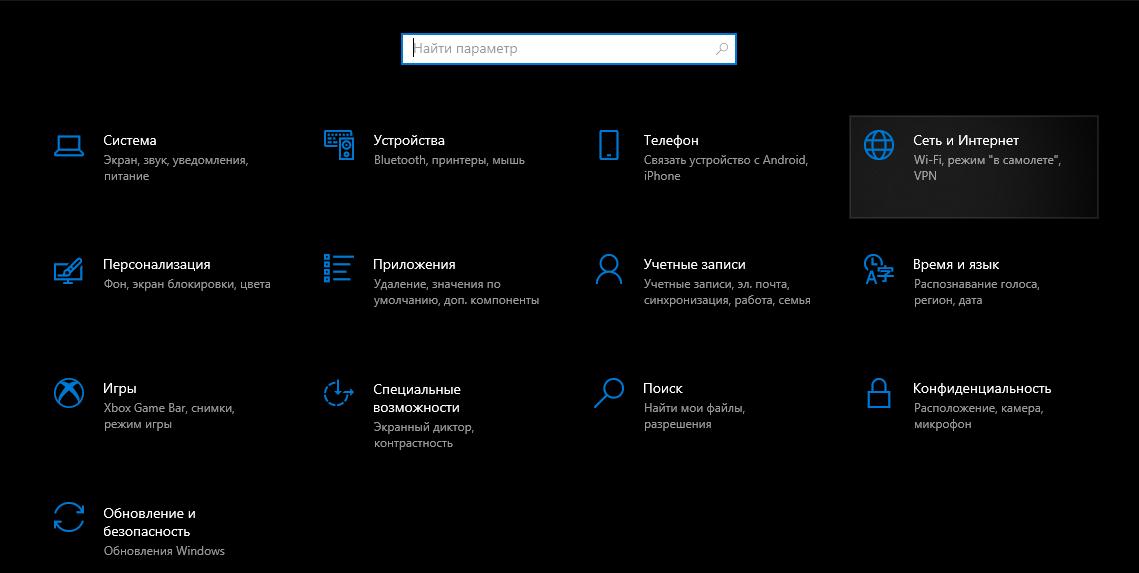

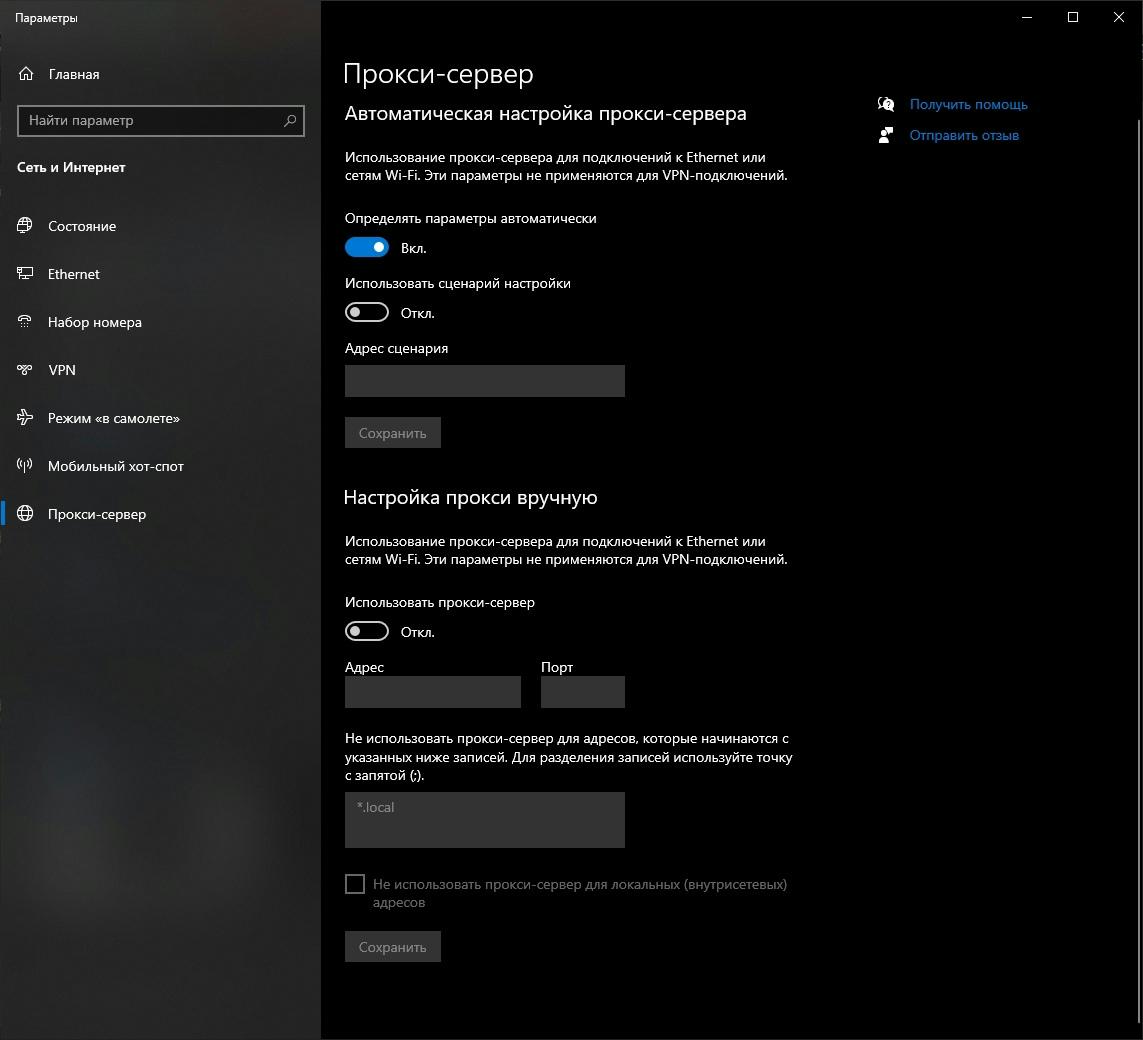

Прокси-сервер на Windows

Для конфигурации Windows начните процесс с поиска «Proxy» в строке поиска или перейдите в раздел Настройки → Сеть и Интернет → Proxy Server.

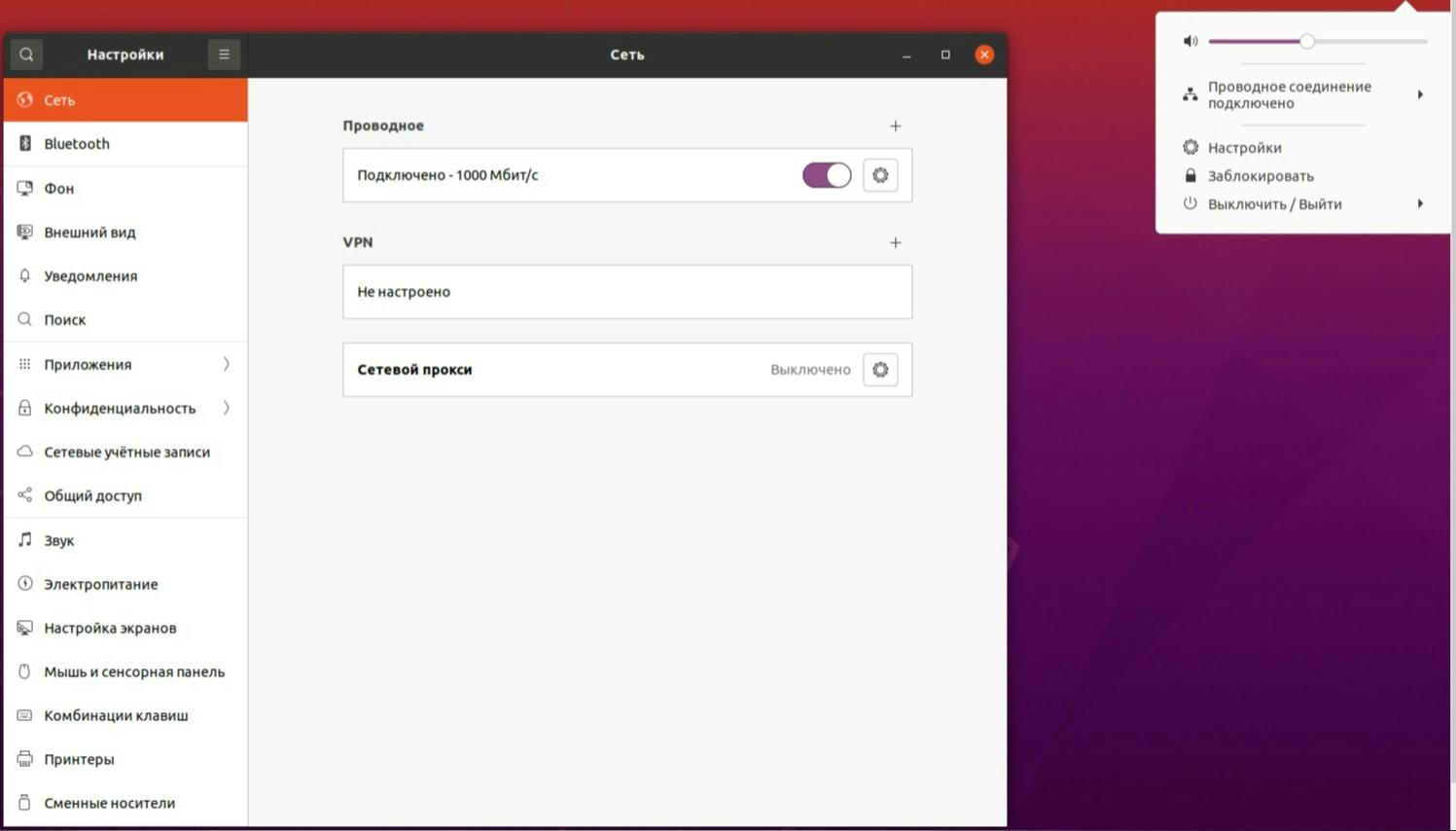

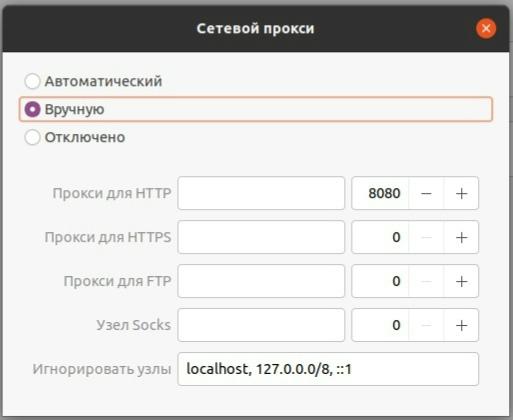

Для Linux

Чтобы настроить прокси-сервер в Linux, зайдите в раздел «Настройки» и выберите значок шестеренки рядом с пунктом «Сетевой прокси».

Важно отметить, что установка логина и пароля для подключения не является простым процессом. Для этого выполните следующие действия:

- Откройте файл /etc/environment для редактирования, выполнив команду sudo nano /etc/environment.

- Перейдите в конец файла и включите в него строки, аналогичные следующим:

Protocol_proxy name=»Protocol name://user:pass@proxy:port/».

- Для применения изменений перезагрузите систему.

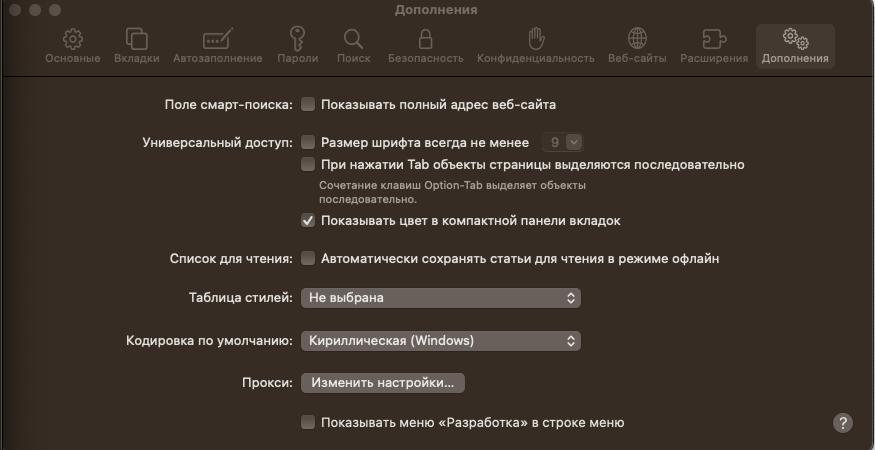

Для MacOS

Чтобы настроить прокси-сервер на macOS, запустите Safari и перейдите в раздел «Параметры». После того, как вы открыли панель с выбором параметров конфигурации выберите Дополнения и начните изменение настроек.

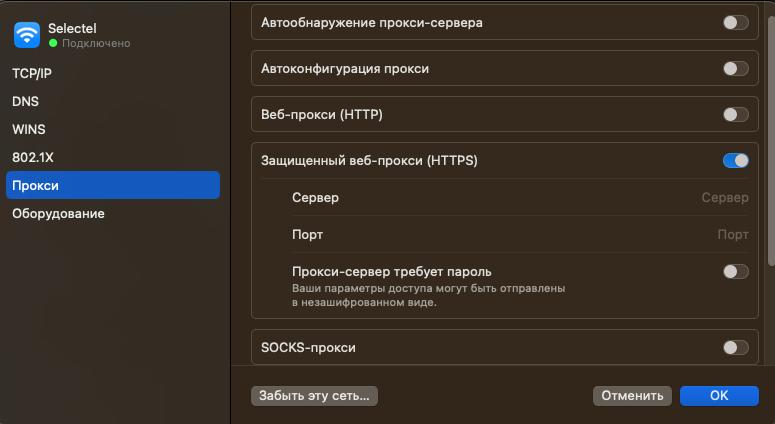

Также можно получить доступ к настройкам прокси-сервера, нажав на значок Wi-Fi или Интернета, а затем выбрав пункт Настройки Wi-Fi.

Выберите текущую подключенную сеть и нажмите кнопку Подробности. Затем перейдите на вкладку Прокси-сервер. В этом разделе выберите нужный тип прокси-сервера и введите указанные IP-адрес и порт. При необходимости укажите учетные данные для входа в систему.

Настройка сервера прокси в браузере

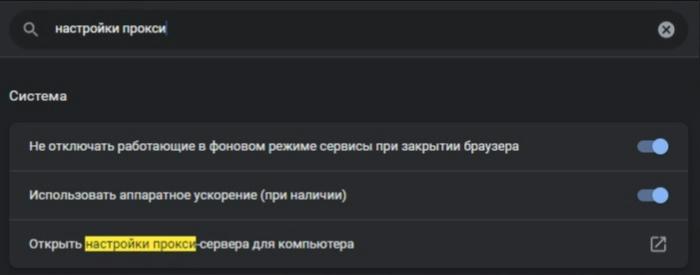

Чтобы настроить прокси-сервера в браузере не нужно использовать иные методы. В Google Chrome -> Настройки, ввести в строке поиска «Proxy». Далее выбрать «Открыть настройки прокси-сервера для компьютера», после чего браузер направит вас к настройкам прокси для вашей операционной системы.

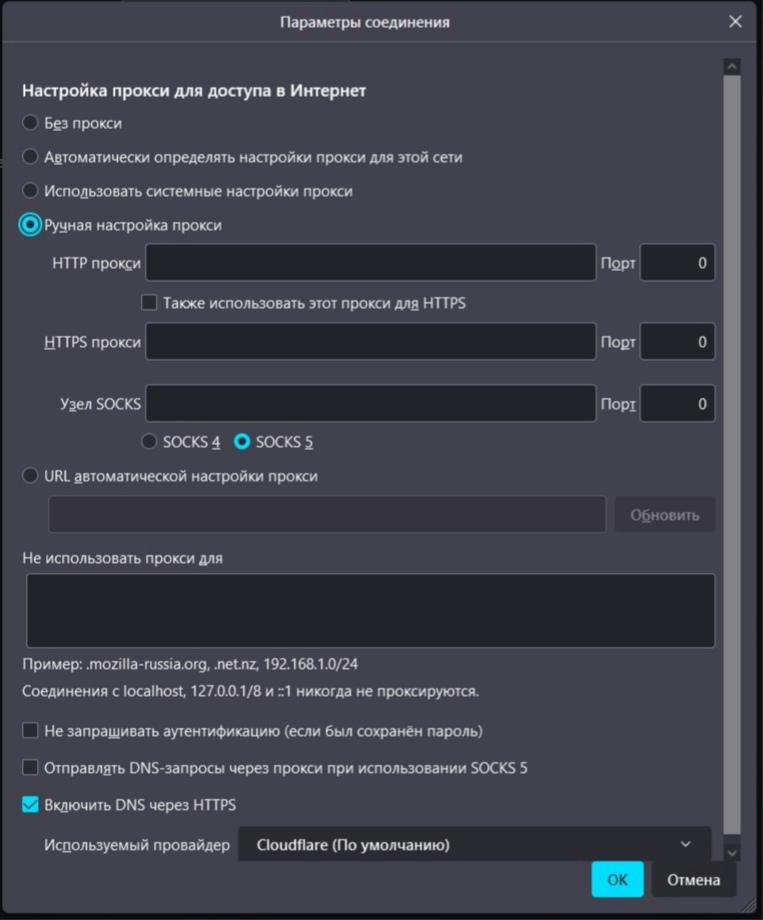

В Mozilla Firefox в строке поиска в меню настроек введите «Настройки сети». Этот пункт откроет доступ к настройкам соединения.

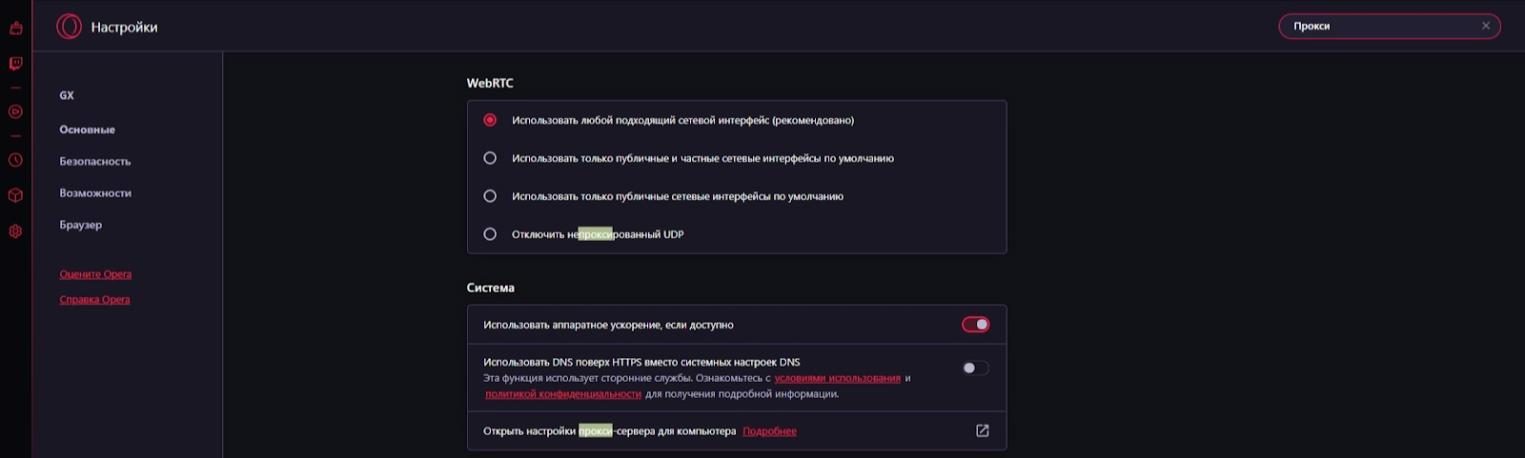

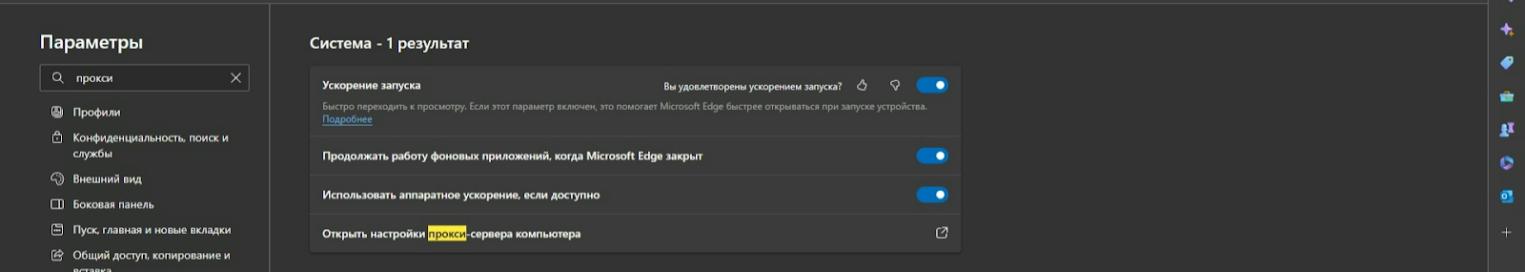

Пользователи браузера Opera могут настроить параметры прокси-сервера, набрав в строке поиска «Proxy» и выбрав пункт «Открыть настройки прокси-сервера для компьютера». Для Microsoft Edge процесс аналогичен:

Аналогичный процесс и для браузера Microsoft Edge:

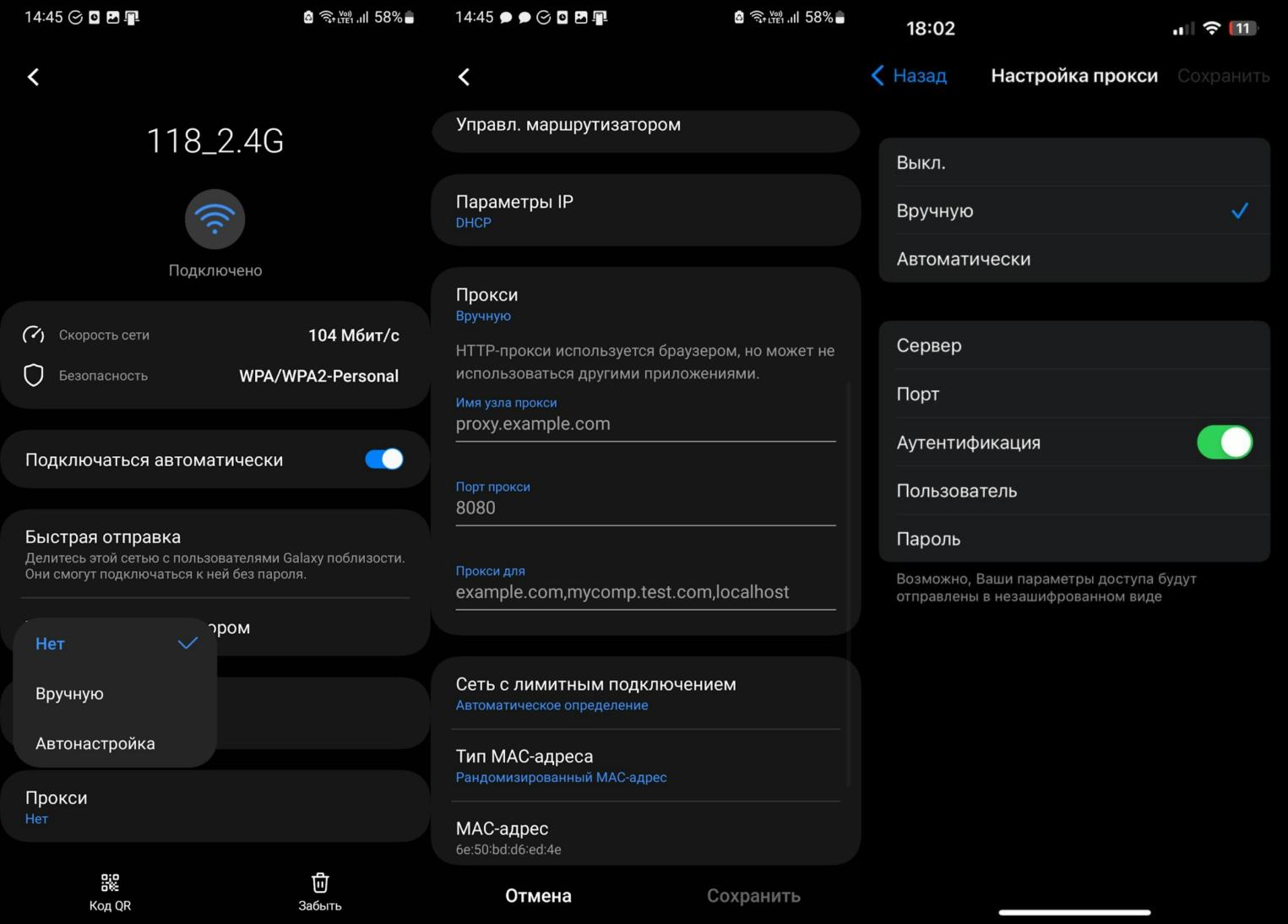

Настройка прокси-сервера для телефонов или планшетов на Android и iOS

Для начала вам необходимо получить доступ в панель управления настройками. После этого выберите пункт «Подключения»; название раздела может отличаться на Android в зависимости от оболочки, в то время как на iOS он обозначен как Wi-Fi. В ручном режиме установите настройки конфигурации прокси.

Чтобы отключить прокси, просто выполните все действия в обратном порядке. Вернитесь либо к настройкам браузера, либо к системным настройкам. Если вы собираетесь настроить прокси на маршрутизаторе, то универсального решения не существует. Процесс будет зависеть от конкретной модели устройства, хотя общий алгоритм будет напоминать настройку на других системах.

Заключение

Прокси-сервер может быть полезен в тех случаях, когда пользователь стремится к частичной анонимности или хочет получить доступ к контенту, доступ к которому закрыт в определенном государстве. Компании могут использовать его для ограничения доступа сотрудников к социальным сетям, фильтрации нежелательного трафика и укрепления сетевого периметра.

Однако при выборе бесплатных или непроверенных решений очень важно соблюдать протоколы безопасности. Пользователи должны быть готовы к тому, что их запросы и сопутствующая информация могут стать достоянием общественности.